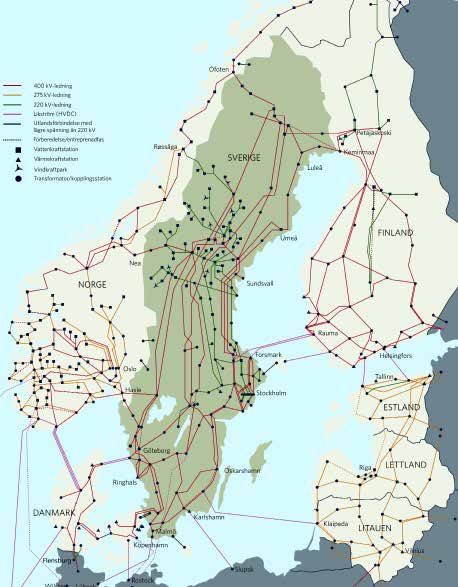

Det svenske hovednettet var helt sikkert. Strømbrudd på grunn av overbelastning har vært ekstremt sjeldne. Ingen har noen gang hørt om fallet av en 400 kV nettstolpe. Lynet slår ned i nettet et par hundre ganger i året, men det betyr ingenting, for jordingen er riktig utført.

er flere og på forskjellige nivåer,

fysisk og digitalt.

AV JÖRGEN STÄDJE

Problemet nå er cybersikkerheten til våre strømleverandører. For å dykke dypere snakker vi med professor i industrielle informasjons- og kontrollsystemer Mathias Ekstedt ved Kungliga Tekniska Högskolan i Stockholm.

Han er medgründer og direktør for masterprogrammet i cybersikkerhet ved KTH, medlem av Trust Working Group i KTHs Digital Futures forskningssenter, og fakultetsmedlem i KTHs Center for Cyber Defense and Information Security (CDIS).

– Jeg vil ikke dømme sikkerhet som mangler i store selskaper. Jeg vet at de store elektriske selskapene har mange som jobber hardt med disse problemene. Samtidig er det utrolig vanskelig å gjøre sikkerhetsarbeidet riktig. Det kan sies at det trengs mye mer.

Hvis du gikk inn i energibransjen for 15-20 år siden og sa at IT-sikkerhet var viktig, fikk du et svar som: «Høres veldig teoretisk ut. Hvis du virkelig vil gjøre skade, legg en bombe under en transformatorstasjon, ikke sant? Angrepene informatikk ville ganske enkelt bestå av å krysse elven for vann”.

Denne tilnærmingen har endret seg dramatisk. Alle er nå klar over at cyberangrep utgjør en alvorlig trussel og må håndteres.

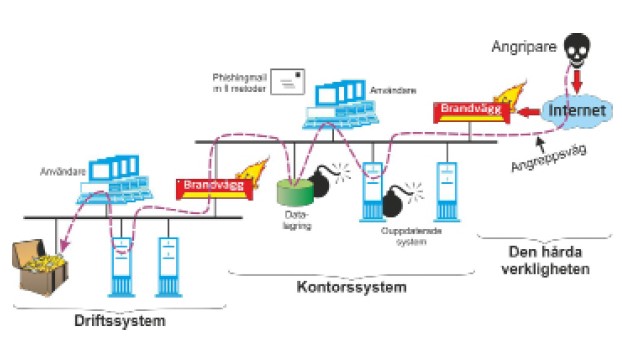

En forenklet oversikt over et kraftselskaps IT-infrastruktur, med et operativsystem (SCADA) koblet til et bedriftsnettverk og Internett. Ikke tenk på dette som å si at alt i miljøet er sårbart, mens ikke alle sårbarheter må utnyttes for at angriperen skal nå målet. Bildet er bare ett eksempel på en angrepsvei. Men hvordan vet du at infrastrukturen er sikker? Det er brannmurer her og der. Du kan da krysse av og si: Ja, jeg er ferdig. Har jeg sikkerhet? Nei beklager. Det er til og med ganske vanskelig å vite om det er noen brudd i brannmurene eller om det er andre sårbarheter i miljøet. Er systemene lappet eller ikke? Hvordan ser strukturen for autentisering av tilgangsrettigheter ut? Og så videre. Det er mye å holde styr på.

Det er mye å gjøre

– Det kan hevdes at sikkerhetsarbeidet er vanskelig og at det er mye mer som skal gjøres enn det som nå gjøres. På den annen side tror jeg ikke det er lett å hacke Svenska kraftnät eller for eksempel noen gateungdom. Men hvis du er GRU (russisk etterretningstjeneste) eller NSA (amerikansk etterretningstjeneste) og du virkelig ønsker å gjøre dette, så blir ligningen annerledes.

Det er rett og slett ikke mulig å gjøre et system hundre prosent sikkert. Så hva er sikkerhet? Nøkkelspørsmålet blir: hva er tilstrekkelig sikkerhet?

Det er en angriper som vil inn i systemet for for eksempel å åpne en strømbryter for å påvirke strømforsyningen. Det finnes brannmurer og andre typer beskyttelse, men du vet at det også finnes sårbarheter. Angriperen må jobbe seg gjennom systemet, på samme måte som når man utfører penetrasjonstester. Testeren jobber seg gjennom systemet og forteller om banene han har brukt, noe som gir forslag til hvordan man kan øke beskyttelsen.

Angriperen vil før eller siden finne en angrepsbane gjennom systemet, og hvis du distribuerer ekstra beskyttelse, vil angriperen ganske enkelt finne en annen vei. I stedet kan du tenke på sikkerhet som et mål på hvor vanskelig det er å bryte seg inn, for eksempel hvor mye ressurser angriperen trenger å investere eller hvor lang tid tar det?

Og vi er tilbake igjen. Det ble funnet flere feil under penetrasjonstesten, men fant du alt? Det er umulig å vite. Du må derfor kunne definere en grense: Når er systemet tilstrekkelig testet?

Hvordan er et SCADA-system sikret?

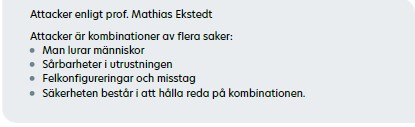

– Det er flere måter å komme inn på. Først kan du sende en phishing-e-post for å lure en bruker og så håpe at den første brannmuren er feilkonfigurert, eller du kan ta kontroll over en konto som har rettigheter til å kommunisere på neste nettverk, og så må du finne en sårbarhet i SCADA selve systemet. Selve beskyttelsen består av en vellykket kombinasjon av motstand mot menneskelig påvirkning, riktig konfigurerte brannmurer og få sårbarheter.

Det pleide å være to verdener: kontorsystemet og operativsystemet, men de er bygget sammen. De drives begge av forskjellige mennesker og drives på forskjellige måter og lever med ulike krav. Dette gjør det vanskelig å vite nøyaktig hvordan IT-miljøet ser ut. Jo større selskapet er, jo vanskeligere er det. Det er nok ikke engang praktisk mulig å finne det helt ut, men det er viktig å prøve å holde et høyt ambisjonsnivå for å holde styr på alle detaljene i IT-miljøet.

Risikoanalyse

– Det handler bare om å innse at miljøet vil bli angrepet før eller siden og derfor er det viktig å være flink til å oppdage og ha forberedt hvordan angrepet skal stoppes. Da spiller kostnadsaspektet inn – dette er dyrt! Hvorfor skal vi ha så avanserte systemer for å oppdage de få gangene vi blir angrepet? Så blir du angrepet og da er katastrofe et verdifullt faktum. Inntil nylig var det mulig å kjøpe forsikringer som skulle dekke kostnadene ved cyberangrep, men nå er forsikringsselskapene blitt mer forsiktige.

I utgangspunktet er både kontor- og operativsystemer likt beskyttet. Sørg for at systemene er lappet, har riktig tilgangskontroll osv. Det som skiller miljøene er at det for eksempel dessverre er vanskeligere å lappe tekniske kontrollsystemer, som PLSer og lignende, enn en kontor-PC. Beskyttet utstyr skal beskyttes på andre måter, for eksempel ved å gjøre det vanskeligere å nå.

Det kan betraktes som farlig å integrere SCADA-systemer med kontormiljøet, men kontorpersonalet må ha tilgang til driftsdata for å utføre analyser, og hvis du stenger SCADA-systemet for mye, vil virksomheten lide. Generelt beveger verden seg mot større sammenkobling i stedet for omvendt. Her er en korrekt analyse av risikoen ved nødssituasjonen.

På et sosialt plan

I Sverige har vi et deregulert strømmarked og dette kan bli et sikkerhetsproblem. Det er over 100 strømleverandører. Hovedoppgaven deres er å levere strøm, og hvis det er et lite selskap kan det hende de har noen få personer som driver med IT. Det kan være vanskelig for slike mennesker å gå på kamp mot GRU. Et lite kommunalt kraftselskap er kanskje ikke et hovedmål for GRU, men hvis de prøver, er oddsen små.

Hvis du går opp i nivå og teller det som 100 ganske enkle spill å vinne, er Sverige ganske sårbart. Hvordan håndterer Sverige denne situasjonen? Vi må tenke på hvordan vi kan lukke denne sårbarheten.

Forsvaret av strømnettet skal være en del av samfunnssikkerheten. Hvis russerne fysisk angriper oss, setter vi inn soldater. Men hvordan utplasserer en cybersoldat i et lite kraftselskap? Hvor kommer de fra og hva slags ferdigheter bør de ha med seg? Hva kan du forvente at cybersoldaten skal gjøre, kontra hva kraftselskapet burde ha gjort selv? Hvem betaler for festen?

Skal vi ha et godt cyberforsvar i Sverige, må disse spørsmålene besvares og så vidt jeg vet er det for få svar, avslutter prof. Mathias Ekstedt.

«Henivne sosiale medier-nerd. Matelsker. Ond kommunikator. Ivrig ølspesialist. Hardcore bacon-banebryter. Faller mye ned.»